Afin d’assurer la sécurité et la robustesse de vos produits embarqués, le LNE, organisme indépendant et laboratoire d’essais expérimenté dans le secteur de l’industrie, évalue leur conformité, qualifie l’ensemble de leurs performances, et vous accompagne dans leur sécurisation matérielle et logicielle.

Pourquoi réaliser des tests de cybersécurité de produits embarqués ?

La montée en puissance du pilotage à distance des équipements ainsi que la multiplication des IoT (Internet of Things) accentue les risques d’altération de la cybersécurité, aussi bien sur les équipements domestiques, les dispositifs médicaux, que les produits industriels.

Les innovations technologiques amènent les fabricants à intégrer des modules de radiocommunication dans tous les produits qu’ils conçoivent, rendant les produits embarqués de plus en plus vulnérables aux attaques à distance, sans qu’il y ait une maîtrise de ces vulnérabilités.

Pour contrer les attaques de cybersécurité et sécuriser au mieux la conception de vos produits, il est nécessaire d’identifier dès leur développement, à travers un audit documentaire et des essais d’intrusion, les éventuelles failles de sécurité afin de les corriger et d’évaluer les améliorations à apporter sur le plan applicatif et structurel (algorithmes, logiciels, connectiques, composants électroniques, etc.). L’objectif principal étant de s’assurer de la résistance et de la robustesse de la sécurité du produit.

Qu’est-ce qu’un essai d’intrusion sur un produit embarqué ?

Un essai d’intrusion est un test de sécurité dans lequel l’évaluateur simule une attaque réelle du produit, en utilisant les mêmes outils et techniques que ceux utilisés par les attaquants (hackers). Il ne s’arrête pas seulement à l’identification des vulnérabilités connues mais cherche également des failles des fonctions de sécurité jamais identifiées auparavant, que ce soit sur une application, un système, un produit ou un réseau.

Les essais d’intrusion sont également connus sous le nom de : pentest, audit de sécurité, piratage éthique, ou test de cybersécurité.

Les essais d’intrusion sur les produits embarqués ciblent des technologies spécifiques, tels que les appareils intelligents de type IoT, les dispositifs médicaux, les calculateurs industriels, les équipements électroniques, les véhicules autonomes, etc. Ils concernent le produit lui-même (matériel et logiciel) ainsi que son environnement applicatif

Ils permettent :

- Evaluer l’efficacité des dispositifs de protection et de leur administration vis-à-vis de menaces telles que :

- atteinte à la confidentialité d’informations sensibles,

- atteinte à l’intégrité des données stockées ou échangées, vol d’informations,

- attaques logiques (virus, chevaux de Troie, etc.) via l’installation de programmes permettant d’agir sur les systèmes compromis, exploitation du manque de protection pour ainsi rebondir sur d’autres machines du Système d’Information.

- Identifier les enjeux de sécurité des systèmes embarqués vis à vis des attaques physiques et logicielles.

- Evaluer les actions correctives à mener (renforcement de l’accès aux utilisateurs, restriction de mise à jour, cryptage, alerte de compromission, etc.).

- Définir et identifier le niveau de sécurité approprié en vue d’une certification.

- Avoir une approche globale de la sécurité de la carte électronique jusqu’au système dans sa globalité.

Comment identifier les failles de sécurité de mon produit ?

Nos pentesters et experts cybersécurité utilisent une approche organisée pour identifier, caractériser et évaluer les vulnérabilités en matière de cybersécurité.

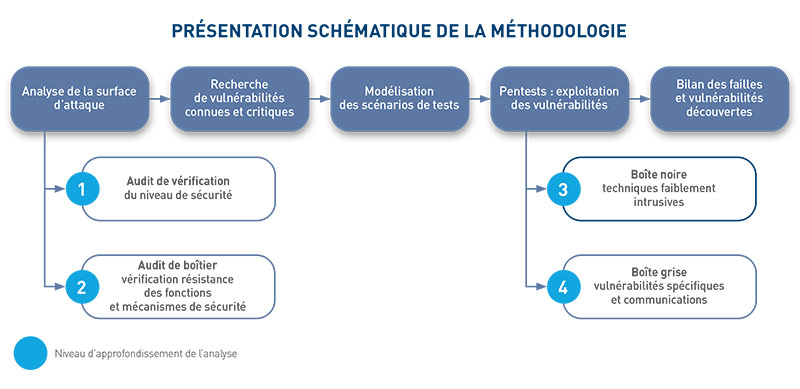

La première étape consiste à analyser les entrées possibles sur le produit et d’élaborer les scénarios d'attaques possibles selon les différentes menaces identifiées. La seconde étape consiste à tester la robustesse du produit en réalisant des essais selon les scénarios d'attaques élaborés.

Le premier niveau d’analyse peut se faire via un audit de vérification du niveau de sécurité réel des systèmes et/ou applications à travers la simulation d’attaques, l’analyse de code ou l’audit de configuration des équipements. Il consiste à réaliser une analyse des risques selon une méthode structurée incluant la cartographie des sources de risque, les chemins d’attaque et estimation de la gravité, les modalités opératoires et le traitement du risque. Cette analyse peut permettre de modéliser des scénarios d’attaque des menaces identifiées.

Le produit peut être étudié, audité et attaqué en ayant connaissance ou non de son design et de sa conception électronique (tests opérés en mode « boîte noire, grise ou blanche »).

La durée et la complexité de l’étude sont proportionnelles à la quantité d’informations communiquées et en relation avec l’environnement d’utilisation du produit.

Afin de démontrer les risques, cet audit peut ensuite être complété par des essais d’intrusion plus ou moins approfondis selon les besoins :

- Analyse des communications entre modules

- Analyse de la sécurité matérielle

- Analyse de la sécurité logicielle

![]() À l’issue des tests, le client reçoit un rapport décrivant les vulnérabilités identifiées ainsi que les recommandations correctives.

À l’issue des tests, le client reçoit un rapport décrivant les vulnérabilités identifiées ainsi que les recommandations correctives.

Le LNE s’est associé avec CRYPT.ON IT pour créer BYCYB, une entité 100% dédiée à la cybersécurité. Elle réunit le savoir-faire du LNE, organisme reconnu pour ses activités de certification et d'essais, et l'expertise pointue de CRYPT.ON IT, spécialiste en cybersécurité et cryptographie.

BYCYB accompagne les entreprises dans la sécurisation des systèmes, produits et données, avec une offre complète de services - combinant certification, essais, audits, expertise et formation - en parfaite conformité avec les exigences réglementaires actuelles.

Quelle réglementation pour mon produit ?

Pour répondre à ces besoins de sécurité et accompagner la mise en conformité de votre produit, l’offre du LNE repose sur les différentes réglementations en vigueur, adaptées à votre secteur d’activité.

Nos experts cybersécurité intègrent les vulnérabilités les plus fréquentes répertoriées dans la norme OWASP pour identifier les failles de sécurité propres à chaque appareil intelligent.

Selon le domaine d’application de votre produit et faciliter la mise en conformité de celui-ci, nous répondons à votre besoin en nous appuyant sur l’ensemble des réglementations existantes :

- Tous secteurs d’activités : règlements européens tels que l’AI Act et le CRA (cyber resilience act)

-

Image

Équipements radioélectriques : directive RED 2014/53/UE et la norme EN 18031. Le LNE est organisme notifié en cybersécurité pour évaluer la conformité de ces équipements aux exigences essentielles de la directive européenne RED (délivrance de certificat d’examen UE de type)

-

Image

Dispositifs médicaux : RDM (règlement des dispositifs médicaux) ou la FDA (Food and Drug Administration ) en tenant compte des normes EN 14971, IEC/EN 62304, EN 13485, EN 62366, série des normes IEC 60601, UL2900, etc.

-

Image

Equipements industriels (dont médicaux) : normes de la série IEC 62443 avec délivrance d’un certificat CB Scheme CYBR pour les entreprises souhaitant faciliter la mise sur le marché de leur produit à l’international

-

Image

Image

Image

IoT et biens de consommation : norme ETSI EN 303 645 avec délivrance d’un certificat CB Scheme CYBR si besoin

Nos équipes s’informent continuellement sur l’évolution des réglementations cybersécurité pour vous apporter tout le support dont vous pourriez avoir besoin en fonction de votre domaine d’application.

![]() Les + du LNE : nos experts vous propose des formations en cybersécurité sur mesure, adaptées à votre besoin réglementaire

Les + du LNE : nos experts vous propose des formations en cybersécurité sur mesure, adaptées à votre besoin réglementaire

Vous avez un projet ou une problématique ?

Vous souhaitez être accompagné ?

Faites-nous part de votre besoin

Pour aller plus loin

Directive RED, Cyber Resilience Act et Cybersécurité : où en est-on ?

Principaux points abordés :

- Contexte réglementaire Cybersécurité

- Evolutions à venir

- Se préparer et répondre aux exigences

Prestations complémentaires

La certification cybersécurité produit

![]() Le saviez-vous ? La certification internationale CB Scheme CYBR/schéma OC vous ouvre les marchés de plus de 50 pays en une seule campagne d'essais.

Le saviez-vous ? La certification internationale CB Scheme CYBR/schéma OC vous ouvre les marchés de plus de 50 pays en une seule campagne d'essais.

Grâce à son partenariat avec LEXFO, le LNE délivre la certification CB Scheme CYBR. Elle se base sur les normes de la série IEC 62443 et ETSI 303 645 qui répondent aux enjeux de cybersécurité, qu’il s’agisse d’IoT, d’équipements domestiques, de dispositifs médicaux, de calculateurs industriels, d’équipements électroniques :

- IEC 62443-3-3 : exigences relatives à la sécurité dans les systèmes et niveaux de sécurité,

- IEC 62443-4-1 : gestion des risques et des politiques de sécurité associée aux systèmes,

- IEC 62443-4-2 : mesures techniques de sécurité mises en place pour les systèmes.

- ETSI EN 303 645 : cybersécurité des objets connectés grand public

Les évaluations menées peuvent porter sur la sécurité matérielle (composants électroniques par exemple), la sécurité logicielle ainsi que sur la communication entre modules (connectiques, modules de communication, …).

>> Découvrir l'offre CB Scheme

Cybersécurité : Simplifiez vos certifications internationales avec le CB Scheme CYBR

Principaux points abordés :

- Principe et intérêt du schéma CB scheme CYBR

- Modalités d’évaluation selon le schéma CB scheme CYBR

- Le CB scheme CYBR avec LEXFO et le LNE

Les essais de radiofréquences selon la directive RED

En complément de l’analyse cybersécurité de votre produit, vous pouvez assurer la fiabilité et la conformité de vos chipsets, antennes et modules de radiocommunication en réalisant des essais de radiofréquences selon la directive RED 2014/53/EU ou en ayant recours à une évaluation technique proposée par le LNE.

Sont concernés par ces essais tous les équipements radio couverts par la bande 0 à 3 000 GHz, les radars, les détecteurs de mouvement et les récepteurs de radiodiffusion, qu’ils soient équipés de technologie WiFi, Bluetooth, GSM, Lte, NB-IoT, NFC, RFID, etc.

En tant qu’organisme notifié au titre de la directive RED le LNE pourra délivrer un certificat d’examen UE de type relatif à votre produit, permettant ainsi d’attester de la conformité radio et cyber de votre produit.

>> Découvrir l'offre essais de radiofréquences

Directive RED : comment assurer la conformité de vos produits intégrant des radiofréquences ?

Principaux points abordés :

- Présentation des exigences radio

- Présentation des essais et des moyens de test

- Intégration de module radio certifié

- Ouverture sur les exigences cyber

Les essais en environnement

La démonstration de la conformité de vos produits peut nécessiter de passer par différents types d’essais : sécurité électrique, compatibilité électromagnétique, contraintes mécaniques (vibration, choc, endurance, etc.), contraintes climatiques (vieillissement accéléré, eau, brouillard salin, etc.)

Avec une offre complète d’essais en environnement, le LNE peut caractériser vos produits dans leur environnement d’utilisation fonctionnelle. La définition d’un plan de qualification adapté permet d’évaluer ses performances et de préconiser des mesures correctives si nécessaire.

Grâce à une pluridisciplinarité unique, ces essais peuvent être complétés par des mesures acoustiques, des caractérisations optiques, des essais de réaction au feu et/ou des analyses chimiques.

Les évaluations des systèmes d'intelligence artificielle

Lorsque votre produit ou vos procédés intègrent un algorithme d’IA , nos experts en évaluation de l’IA disposent d’une compétence en qualification de données (images, audio, vidéo) afin d’évaluer sa fiabilité et sa robustesse.

>> Découvrir l'offre en évaluation des systèmes d'intelligence artificielle

Pourquoi choisir le LNE

- Un organisme indépendant et tiers de confiance

- Des compétences uniques dans un seul laboratoire d’essais

- Des experts dotés de connaissances réglementaires et normatives approfondies.